Постквантовая криптография

Синонимы: квантово-защищенные алгоритмы, квантово-устойчивые алгоритмы

На английском языке: Post-quantum cryptography

На английском языке: Post-quantum cryptography

Коротко

- Постквантовая криптография — новые криптографические алгоритмы, устойчивые к кибератакам с применением квантовых компьютеров;

- В настоящее время международное криптографическое сообщество выбирает наиболее оптимальные постквантовые алгоритмы, но это не мешает реализации и пилотированию решений с использованием уже проверенных квантово-устойчивых алгоритмов;

- Разрабатываемые и используемые сегодня квантово-устойчивые решения информационной безопасности на основе постквантовых алгоритмов не заменяют традиционные методы шифрования, а усиливают их.

Подробно

Постквантовые криптографические алгоритмы основаны на специальном классе математических преобразований, инвертирование которых представляет большую сложность как для классических, так и для квантовых компьютеров.

Использование постквантовых алгоритмов для передачи и хранения данных позволит повысить безопасность информации, жизненный цикл которой превышает 5 лет.

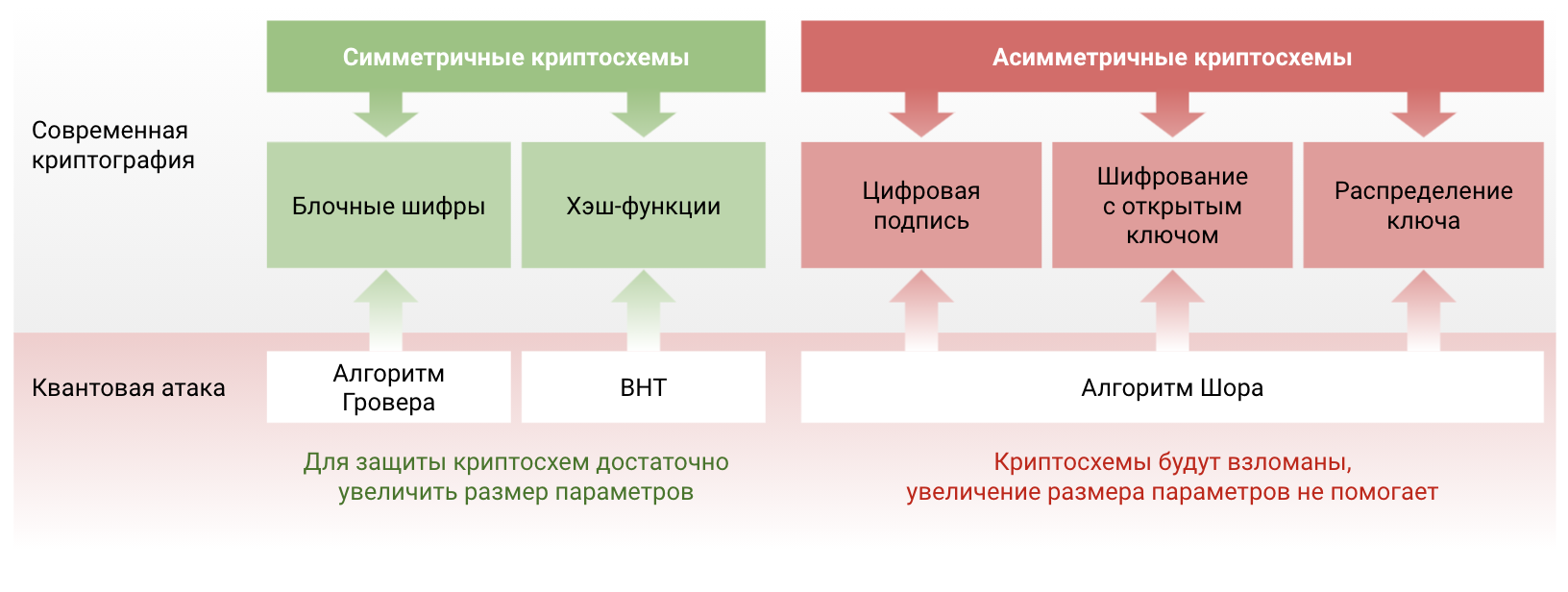

В горизонте нескольких лет полностью небезопасными становятся многие традиционные алгоритмы криптографии:

Постквантовые криптографические алгоритмы основаны на специальном классе математических преобразований, инвертирование которых представляет большую сложность как для классических, так и для квантовых компьютеров.

Использование постквантовых алгоритмов для передачи и хранения данных позволит повысить безопасность информации, жизненный цикл которой превышает 5 лет.

В горизонте нескольких лет полностью небезопасными становятся многие традиционные алгоритмы криптографии:

- Распределение ключей (ECDH, DH);

- Асимметричное шифрование (RSA);

- Электронная подпись (ECDSA, DSA, ГОСТ Р 34.10-2018).

С 2016 года национальный институт стандартов и технологий США (NIST) занимается отбором наиболее оптимальных постквантовых алгоритмов на международном уровне. 13 августа 2024 года Национальный институт стандартов США (NIST) опубликовал окончательные версии первых в мире стандартов в области постквантовой криптографии:

Говоря на языке теории сложности, современная криптография с открытым ключом основана на классе задач, которые относятся к категории BQP (bounded-error quantum polynomial) – такие задачи за полиномиальное время могут быть решены на квантовом компьютере.

Постквантовые алгоритмы не относятся к этому классу: неизвестны ни классические, ни квантовые эффективные алгоритмы для их решения. К математическим задачам, обеспечивающим соответствующие преобразования, относятся задачи:

- механизм инкапсуляции ключа FIPS 203 (ML-KEM, ранее известный как KYBER);

- схема цифровой подписи FIPS 204 (ML-DSA);

- схема цифровой подписи FIPS 205 (SLH-DSA).

Говоря на языке теории сложности, современная криптография с открытым ключом основана на классе задач, которые относятся к категории BQP (bounded-error quantum polynomial) – такие задачи за полиномиальное время могут быть решены на квантовом компьютере.

Постквантовые алгоритмы не относятся к этому классу: неизвестны ни классические, ни квантовые эффективные алгоритмы для их решения. К математическим задачам, обеспечивающим соответствующие преобразования, относятся задачи:

- декодирования полных линейных кодов;

- поиска кратчайшего вектора в решетке (shortest vector problem);

- задачи поиска коллизии/прообраза/второго прообраза для криптографических хэш-функций.

- криптографии на линейных кодах (code-based cryptography);

- криптографии на решетках (lattice-based cryptography);

- криптографии на хэш-функциях (hash-based cryptography);

- и других.