Личностное шифрование

На английском языке: Identity-based encryption (IBE)

Коротко

- Личностное шифрование, также называемое «шифрование основанное на идентификаторах» — это тип асимметричного шифрования, в котором для вычисления открытого ключа используется некоторый публично известный алгоритм (чаще всего хэш-функция), применяемый к идентификационной информации пользователя, такой, например, как: имя, почта, телефонный номер и т.д.;

- При этом секретные ключи для каждого пользователя вычисляет третье доверенное лицо — генератор секретных ключей (англ. private key generator, PKG);

- Данный подход отчасти решает проблему распределения открытых ключей, так как пользователи сети заведомо знают открытый ключ и того, кому он принадлежит.

Подробно

Впервые идею использования идентификационной информации в роли открытого ключа высказал А. Шамир в 1984 году. Под идентификационной информацией понимается любая информация, которая уникальна для каждого пользователя системы. Помимо самой идеи Шамир также разработал схему подписи, основой которой была личностная криптография.

Первые практические реализации криптосистем на основе идентификаторов появились только спустя 17 лет. В 2001 году были опубликованы сразу две схемы: схема К. Кокса и схема Д. Боне и М. Франклина, получившие свои названия по именам создателей. В основе схемы Кокса лежит теория чисел, а если быть точнее — использование квадратичных вычетов по модулю составного числа.

Совершенно иную реализацию предложили Боне и Франклин. Основой их системы являются спаривания на эллиптических кривых. В сообществе данная идея была хорошо принята и легла в основу многих следующих личностных криптосистем. С развитием постквантовой криптографии активно начали разрабатываться IBE криптосистемы на основе решеток.

Впервые идею использования идентификационной информации в роли открытого ключа высказал А. Шамир в 1984 году. Под идентификационной информацией понимается любая информация, которая уникальна для каждого пользователя системы. Помимо самой идеи Шамир также разработал схему подписи, основой которой была личностная криптография.

Первые практические реализации криптосистем на основе идентификаторов появились только спустя 17 лет. В 2001 году были опубликованы сразу две схемы: схема К. Кокса и схема Д. Боне и М. Франклина, получившие свои названия по именам создателей. В основе схемы Кокса лежит теория чисел, а если быть точнее — использование квадратичных вычетов по модулю составного числа.

Совершенно иную реализацию предложили Боне и Франклин. Основой их системы являются спаривания на эллиптических кривых. В сообществе данная идея была хорошо принята и легла в основу многих следующих личностных криптосистем. С развитием постквантовой криптографии активно начали разрабатываться IBE криптосистемы на основе решеток.

Таким образом можно выделить различные подходы для реализации схем личностного шифрования:

Схемы IBE на решетках, в силу своей конструкции, являются квантово-устойчивыми.

- Теоретико-числовые схемы — например, подпись Шамира или схема Кокса;

- Схемы на основе спариваний на эллиптических кривых — схемы Боне-Франклина или Сакаи-Казахары;

- Схемы на основе решеток - схемы Джентри-Пейкерта-Вайкунтанатана или Агравал-Боне-Бойена.

Схемы IBE на решетках, в силу своей конструкции, являются квантово-устойчивыми.

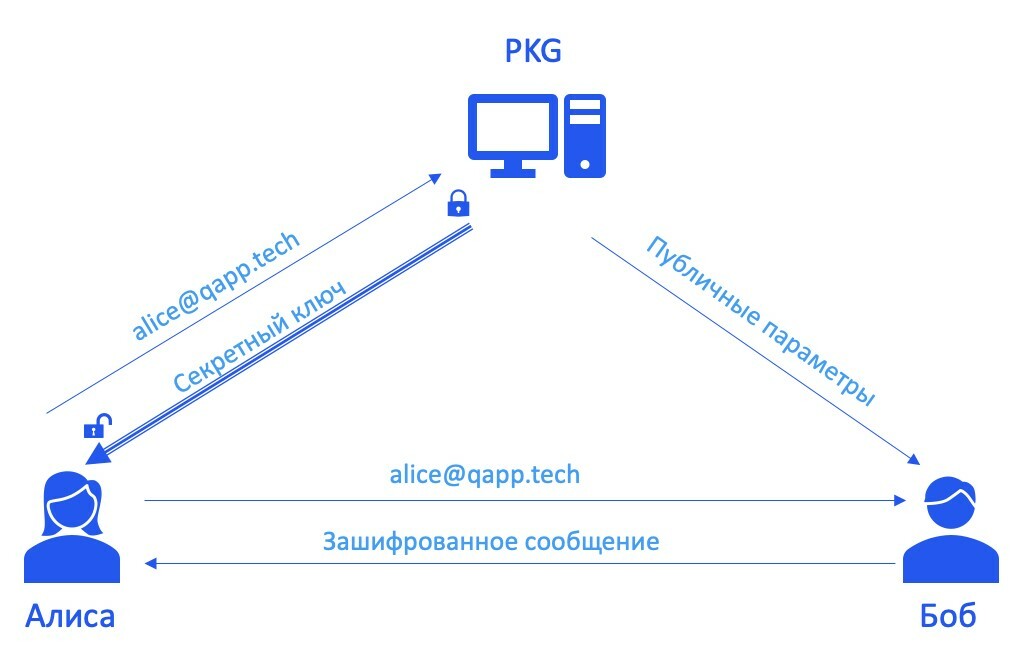

Несмотря на различные реализации, все эти схемы объединяет одна общая идея — в каждой используется третье доверенное лицо — генератор секретного ключа (Private Key Generator, PKG). Основная задача PKG — определение публичных параметров схемы, которые будут одинаковы для всех, а также вычисление персонального секретного ключа пользователя на основе его идентификатора.

Боне и Франклин в своей работе описали схему в четыре этапа:

Это описание стало базовым для всех схем личностного шифрования.

Таким образом, самую простую схему можно представить так:

Боне и Франклин в своей работе описали схему в четыре этапа:

- Этап настройки (Setup): PKG генерирует публичные параметры и свой секретный ключ, называемый мастер-ключ;

- Этап генерации секретного ключа пользователя (Extraction of the Private Key): PKG на основе публичных параметров, идентификатора пользователя и мастер-ключа генерирует секретный ключ пользователя;

- Зашифрование (Encryption): отправитель с помощью идентификатора получателя и открытых параметров шифрует сообщение;

- Расшифрование (Decryption): получатель с помощью секретного ключа и открытых параметров расшифровывает шифртекст.

Это описание стало базовым для всех схем личностного шифрования.

Таким образом, самую простую схему можно представить так:

Простейшая схема личностного шифрования

У систем личностного шифрования есть несколько особенностей:

- Получателю не требуется никаких подготовительных действий для получения зашифрованных сообщений;

- Можно гарантировать подлинность открытых ключей до того момента, пока распространение секретных ключей безопасно;

- Для закрытой системы с ограниченным числом пользователей достаточно сгенерировать секретные ключи всех пользователей, после чего работу PKG можно остановить, а мастер-ключ – удалить.

Как можно использовать схемы личностного шифрования для защиты ваших данных?

На данный момент основная область применения таких схем – корпоративная почта или мессенджеры. Роль PKG играет системный администратор фирмы, который на основе корпоративной почты или логина генерирует секретные ключи, после чего передает их пользователям.

Команда КуАпп, обладая значительной экспертизой в современной криптографии, готова рассмотреть возможность разработки подобных квантово-устойчивых решений для вашей компании.

На данный момент основная область применения таких схем – корпоративная почта или мессенджеры. Роль PKG играет системный администратор фирмы, который на основе корпоративной почты или логина генерирует секретные ключи, после чего передает их пользователям.

Команда КуАпп, обладая значительной экспертизой в современной криптографии, готова рассмотреть возможность разработки подобных квантово-устойчивых решений для вашей компании.